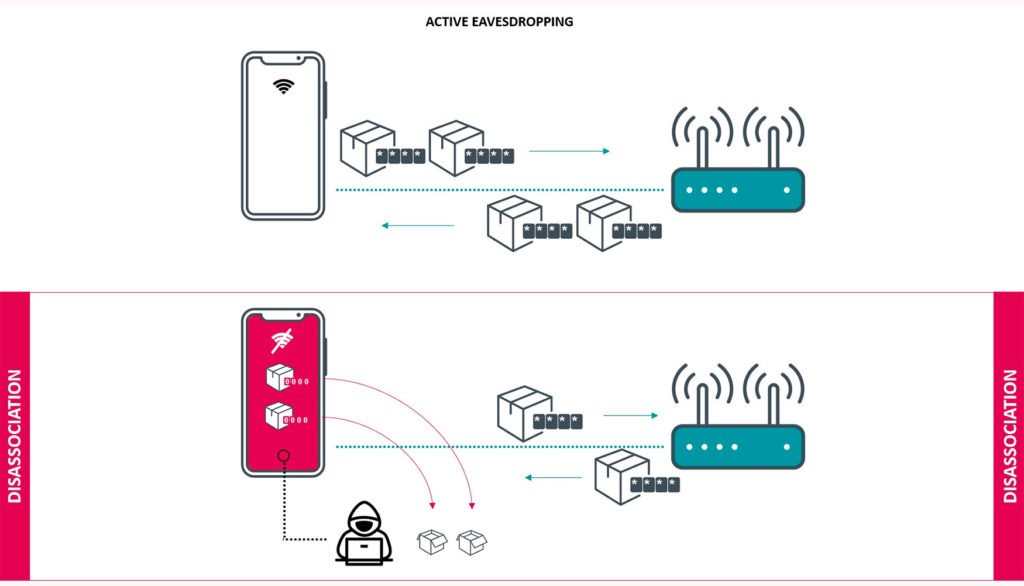

Kr00k es una vulnerabilidad que provoca que la comunicación de red de un dispositivo afectado se cifre con una clave de cifrado compuesta por ceros. En un ataque exitoso, esta vulnerabilidad permite que un adversario descifre los paquetes de red enviados de forma inalámbrica.

El descubrimiento de Kr00K se suma a las investigaciones anteriores de Eset sobre los dispositivos Amazon Echo y su vulnerabilidad KRACK (Key Reinstallation Attacks). Kr00k está relacionado con KRACK, pero también tiene diferencias fundamentales. Los investigadores de Eset identificaron a Kr00k como una de las causas detrás de la ‘reinstalación’ de una clave de cifrado compuesta únicamente de ceros observada en las pruebas de ataques de KRACK. Tras dar a conocer la investigación, la mayoría de los principales fabricantes de dispositivos afectados han lanzado parches con actualizaciones.

Kr00k es particularmente peligroso porque, haciendo unas estimaciones conservadoras, habría afectado a más de mil millones de dispositivos con Wi-Fi habilitado.

La vulnerabilidad afecta a todos los dispositivos con chips Wi-Fi de Broadcom y Cypress sin actualizar con los parches de seguridad correspondientes. Estos son los chips de Wi-Fi más comunes utilizados en los dispositivos de los usuarios. Los puntos de acceso Wi-Fi y los routers también se ven afectados por la vulnerabilidad, lo que hace que incluso los entornos con dispositivos de usuarios parcheados también sean vulnerables. Eset probó y confirmó que entre los dispositivos vulnerables se encontraban dispositivos de Amazon (Echo, Kindle), Apple (iPhone, iPad, MacBook), Google (Nexus), Samsung (Galaxy), Raspberry (Pi 3) y Xiaomi (Redmi), así como puntos de acceso de Asus y Huawei.

En cuanto descubrió la vulnerabilidad, Eset reveló responsablemente los fallos a los fabricantes de chips Broadcom y Cypress, quienes ya lanzaron parches de seguridad. Además, la compañía trabaja con el Consorcio de la Industria para el Avance de la Seguridad en Internet (ICASI) para garantizar que todas las partes posiblemente afectadas, incluidos los fabricantes de dispositivos afectados que usan los chips vulnerables, así como otros fabricantes de chips probablemente afectados, conozcan Kr00k. Según la información que maneja Eset, los dispositivos de los principales fabricantes ya han sido parcheados.

“Kr00k se manifiesta después de las disociaciones de Wi-Fi, lo que puede suceder de forma natural, por ejemplo, cuando existe una señal Wi-Fi débil, o puede ser activado manualmente por un atacante. Si un ataque tiene éxito, se pueden exponer varios kilobytes de información potencialmente confidencial”, explica Miloš Cermák, investigador de Eset que ha liderado la investigación sobre la vulnerabilidad Kr00k. “Al desencadenar repetidamente las disociaciones, el atacante puede capturar una serie de paquetes de red con datos potencialmente confidenciales”, añade.

Para estar protegido, la recomendación habitual ante el descubrimiento de cualquier nueva vulnerabilidad es aplicar los parches de seguridad cuando estos estén disponibles. En este caso, es necesario actualizar todos los dispositivos con capacidad Wi-Fi, incluidos teléfonos, tabletas, computadoras portátiles, dispositivos inteligentes IoT y puntos de acceso y enrutadores Wi-Fi, a la última versión de firmware que haya proporcionado el fabricante”, recomienda Josep Albors, responsable de concienciación e investigación de Eset España.

“La principal preocupación en torno a esta vulnerabilidad es que no sólo afecta a dispositivos endpoint, sino que también los puntos de acceso Wi-Fi y los routers han sido afectados por Kr00k. Esto aumenta enormemente la superficie de ataque, ya que un adversario puede descifrar los datos que fueron transmitidos por un punto de acceso vulnerable, que a menudo está más allá del control del usuario, a su dispositivo, que no tiene por qué ser vulnerable”, explica Robert Lipovský, investigador de Eset que trabaja con el equipo de investigación de la vulnerabilidad Kr00k.